应用层

应用层是OSI参考模型中最靠近用户的一层,它为用户的应用程序提供网络服务,这些应用程序包括电子数据表格程序、字处理程序和银行终端程序等,应用层识别并证实目的的通信方的可用性,使协同工作的应用程序之间进行同步,建立传输错误纠正和数据完整性控制方面的协定,判断是否为所需的通信过程留有足够的资源。

(四) 网络安全架构的组成技术和应用场景

1. 数据加密与数字签名

常用的数据加密技术主要有两种:

私密密钥加密技术:私密密钥加密技术也称对称密钥加密技术,密钥在加密方和解密方之间传递和分发必须通过安全通道进行,在公共网络上使用明文传递秘密密钥是不合适的。如果密钥没有已安全方式传送,那么黑客就很有可能截获该密钥,并将该密钥用于信息解密。因此,在公共网络上,秘密密钥技术不适合于实现互不相识的通信者之间的信息传递。

公开密钥加密技术:公开密钥加密也称为非对称密钥加密公开密钥加密技术其优势在于不需要共享通用的密钥。公钥可以再公共网络上进行传递和分发,公开密钥加密技术的主要缺点是加密算法复杂,加密与解密速度比较慢,被加密的数据块长度不宜过太大。

数字签名:数字签名作为验证发送者身份和消息完整性的根据。公共密钥系统(如RSA)基于私有/公共密钥对,作为验证发送者身份和消息完整性的根据。CA使用私有密钥计算其数字签名,利用CA提供的公共密钥,任何人均可验证签名的真实性。伪造数字签名从计算能力上是不可行的

2. CA数字证书

CA是证书的签发机构,它是PKI的核心。CA是负责签发证书、认证证书、管理已颁发证书的机关。它要制定政策和具体步骤来验证、识别用户身份,并对用户证书进行签名,以确保证书持有者的身份和公钥的拥有权。

如果用户想得到一份属于自己的证书,他应先向 CA 提出申请。在 CA 判明申请者的身份后,便为他分配一个公钥,并且 CA 将该公钥与申请者的身份信息绑在一起,并为之签字后,便形成证书发给申请者。 它主要用来认证访问权限和建立互相信任。

3. 防火墙技术

防火墙技术,最初是针对 Internet 网络不安全因素所采取的一种保护措施。顾名思义,防火墙就是用来阻挡外部不安全因素影响的内部网络屏障,其目的就是防止外部网络用户未经授权的访问。它是一种计算机硬件和软件的结合,使Internet与Intranet之间建立起一个安全网关,从而保护内部网免受非法用户的侵入,它对两个或多个网络之间传输的数据包如链接方式按照一定的安全策略来实施检查,以决定网络之间的通信是否被允许,并监视网络运行状态。

4. 入侵检测技术

入侵检测技术可以被定义为对计算机和网络资源的恶意使用行为进行识别和相应处理的系统。包括系统外部的入侵和内部用户的非授权行为,是为保证计算机系统的安全而设计与配置的一种能够及时发现并报告系统中未授权或异常现象的技术,是一种用于检测计算机网络中违反安全策略行为的技术。

5. VPN技术

VPN 即虚拟专用网络,是通过一个公用网络(通常是因特网)建立一个临时的、安全的连接,是一条穿过混乱的公用网络的安全、稳定的隧道。

VPN是一种“基于公共数据网,给用户一种直接连接到私人局域网感觉的服务”。VPN极大地降低了用户的费用,而且提供了比传统方法更强的安全性和可靠性。VPN可分为三大类:(1)企业各部门与远程分支之间的 VPN;(2)企业网与远程(移动)雇员之间的VPN;(3)企业与企业之间的VPN。

6. NAT技术

NAT(Networ Address Translation)即网络地址转换或网络地址翻译。他将一个或多个私网地址映射成一个公网地址,他是不对称的协议。

7. IPSEC技术

IPSec是一种开放标准的框架结构,通过使用加密的安全服务以确保在 Internet 协议 (IP) 网络上进行保密而安全的通讯它通过端对端的安全性来提供主动的保护以防止专用网络与 Internet 的攻击。在通信中,只有发送方和接收方才是唯一必须了解 IPSec 保护的计算机。IPSec 提供了一种能力,以保护工作组、局域网计算机、域客户端和服务器、分支机构以及漫游客户端之间的通信。

IPsec提供两个端点之间提供安全通信

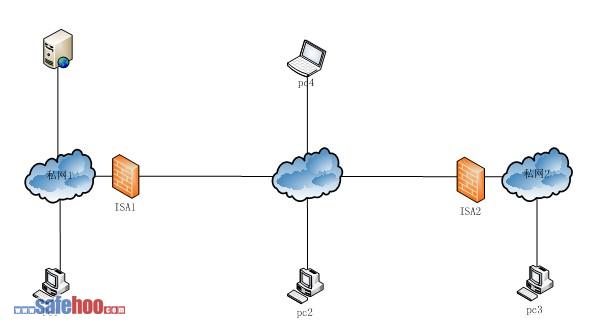

(五) 以一个拓扑图来说明网络技术实施的层次和目标

1. 拓扑图

2. 实现的层次及目标

实现VPN使得私网1与私网2能够安全通信

1. 在ISA1上设置分配给远程拨入的IP地址段,并设置允许拨入人数

2. 在ISA1上建立远程站点VPN的规则

3. 在ISA1上新建用户并且允许远程拨入

4. 在ISA2上与ISA1上相同

实现VPN使得移动用户PC4能访问私网1

1. 在装有ISA1的机器上建立VPN允许拨入

2. 在装有ISA1的机器上建立用户并允许拨入

实现网站发布与CA数字证书使得PC2能安全访问内部网站

1. 在ISA1上建立发布规则使网站发布出去

2. 使用PC2访问内部网站

3. 在网站上设置要求证书认证

4. 在PC2上向网站申请证书

5. 在PC2下载证书

6. 分别使用PC2和PC4访问网站验证

实现IPsec+CA证书使得两个私网中的两台计算机安全通信

1. 在ISA1上与ISA2上启用路由功能

2. 在PC1和PC3的安全策略中新建IPsec策略

3. 选择使用证书验证双方

4. 在PC2上建立CA

5. PC1和PC3上是向CA申请证书并下载证书

实现NAT使得内网的私网网址映射成公网网址,内网能访问外网,外网不能访问内网

1. 在装有ISA1的机器上启用路由

2. 在装有ISA1的机器上启用NAT,做好相应的设置

3. 使用内网中的PC1访问外网PC2,然后翻过来访问验证

实现入侵检测使得即时发现恶意的访问

1. 在ISA1中默认是启用的

2. 选择端口扫描复选框并设置扫描端口个数

3. 在pc2上使用scan-x扫描ISA端口验证

实现数据加密和数字签名使得重要数据得到保护

1. 右击文件夹→属性→加密复选框

2. 导出证书使用另一个用户访问文件夹验证

中学内部安全保卫方案

中学内部安全保卫方案 《工贸企业有限空间作业安全规定》解读

《工贸企业有限空间作业安全规定》解读 严重静电污染环境中的婴儿与儿童的静…

严重静电污染环境中的婴儿与儿童的静… 服务器安全保护的具体措施

服务器安全保护的具体措施 食物中毒类危险源控制方案

食物中毒类危险源控制方案 电子商务的安全建设

电子商务的安全建设 高温来袭,这份安全生产说明书请收好!

高温来袭,这份安全生产说明书请收好! 泗河采砂整治措施及对策

泗河采砂整治措施及对策 浅谈食品安全的重要性

浅谈食品安全的重要性 我国安全生产的基本方针是什么?

我国安全生产的基本方针是什么? 生产车间安全常识

生产车间安全常识 车间内安全通道的宽度是多少?

车间内安全通道的宽度是多少? 食品安全突发事件应急处置方案

食品安全突发事件应急处置方案 食堂安全隐患及防范措施

食堂安全隐患及防范措施 冬季安全生产注意事项

冬季安全生产注意事项 城市污水处理厂的安全生产

城市污水处理厂的安全生产