1.通信电路分三级管理:

一级通信电路:国家电力调度中心到各跨省电网网调和直属省网省调的电路,以及跨大区网间的电路;

二级通信电路:跨省电网网调到省调和直属厂、站的电路,以及网内跨省电路;

三级通信电路:省调到地调的电路,以及其他电路。

2.电网调度自动化管理、通信网的通信调度管理与电网调度管理体制一致,一般分五级管理:

国家调度;

大区网调;

省级调度;

地区调度;

县级调度。

调度数据网与综合数据网最大的区别是承载业务的不同,前者是安全分区一、二区业务,调度自动化、电量采集、保护故障信息等,综合数据网是安全分区三、四区业务,包括视频监控、OA等;两个网络均采用IP技术体制,使用MPLS VPN进行业务安全隔离。调度数据网一般架构在传输网之上,不同站点路由器设备之间采用2M/155M传输通道,综合数据网则不一定,可用传输通道,也可采用裸光纤直连,一般情况综合数据网的容量和传输带宽都要远高于调度数据网,毕竟是视频图像业务带宽大嘛。

调度数据网是用在生产方面的。如电力调度中心采集数据和命令所采用的远动通道、计量部门采集电表数据所用的计量通道等业务;综合数据网就是指非生产方面的,如变电站办公网络、变电站的远程视频系统、变电站门禁报警系统等。

1 总则

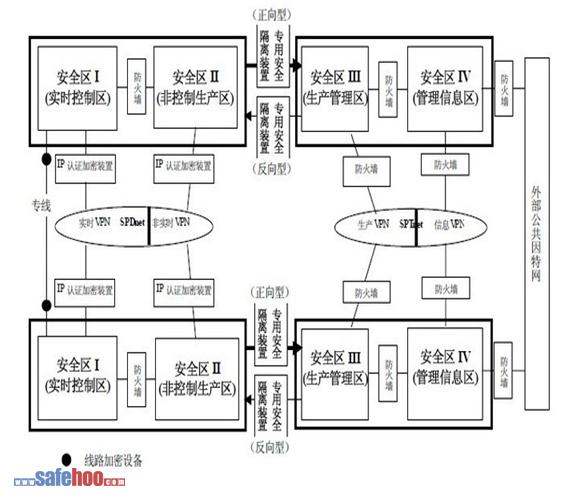

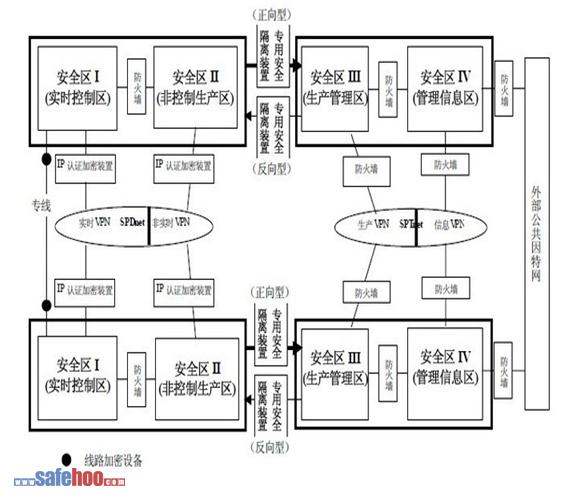

电力二次系统安全防护的总体原则是“安全分区、网络专用、横向隔离、纵向认证”。

2 安全防护方案

图1 电力二次系统安全防护总体方案的框架结构

2.1 安全分区

原则上划分为生产控制大区和管理信息大区。生产控制大区可以分为控制区(又称安全区Ⅰ)和非控制区(又称安全区Ⅱ)。

2.1.1 生产控制大区的安全区划分

(1)控制区(安全区Ⅰ)

控制区中的业务系统或功能模块(或子系统)的典型特征为;是电力生产的重要环节,直接实现对电力一次系统的实时监控,纵向使用电力调度数据网络或专用通道,是安全防护的重点与核心。

控制区的典型业务系统包括电力数据采集和监控系统、能量管理系统、广域相量测量系统、配电网自动化系统、变电站自动化系统、

发电厂自动控制系统等,其主要使用者为调度员和运行操作人员,数据传输实时性为毫秒级或秒级,其数据通信使用电力调度数据网的实时子

网或专用通道进行传输。该区内还包括采用专用通道的控制系统,如:继电保护、安全自动控制系统、低频(或低压)自动减负荷系统、负荷

管理系统等,这类系统对数据传输的实时性要求为毫秒级或秒级,其中负荷管理系统为分钟级。

(2)非控制区(安全区Ⅱ)

非控制区中的业务系统或其功能模块的典型特征为:是电力生产的必要环节,在线运行但不具备控制功能,使用电力调度数据网络,

与控制区中的业务系统或功能模块联系紧密。

非控制区的典型业务系统包括调度员培训模拟系统、水库调度自动化系统、继电保护及故障录波信息管理系统、电能量计量系统、电

力市场运营系统等,其主要使用者分别为电力调度员、水电调度员、继电保护人员及电力市场交易员等。在厂站端还包括电能量远方终端、故

障录波装置及发电厂的报价系统等。非控制区的数据采集频度是分钟级或小时级,其数据通信使用电力调度数据网的非实时子网。

2.1.2 管理信息大区的安全区划分

管理信息大区是指生产控制大区以外的电力企业管理业务系统的集合。电力企业可根据具体情况划分安全区,但不应影响生产控制大

区的安全。

2.1.3 生产控制大区内部安全防护要求

(1)禁止生产控制大区内部的E-Mail 服务,禁止控制区内通用的WEB 服务。

(2)允许非控制区内部业务系统采用B/S 结构,但仅限于业务系统内部使用。允许提供纵向安全WEB 服务,可以采用经过安全加固且

支持HTTPS 的安全WEB 服务器和WEB 浏览工作站。

(3)生产控制大区重要业务(如SCADA/AGC、电力市场交易等)的远程通信必须采用加密认证机制,对已有系统应逐步改造。

(4)生产控制大区内的业务系统间应该采取VLAN 和访问控制等安全措施,限制系统间的直接互通。

(5)生产控制大区的拨号访问服务,服务器和用户端均应使用经国家指定部门认证的安全加固的操作系统,并采取加密、认证和访问

控制等安全防护措施。

(6)生产控制大区边界上可以部署入侵检测系统IDS。

(7)生产控制大区应部署安全审计措施,把安全审计与安全区网络管理系统、综合告警系统、IDS 管理系统、敏感业务服务器登录认

证和授权、应用访问权限相结合。

(8)生产控制大区应该统一部署恶意代码防护系统,采取防范恶意代码措施。病毒库、木马库以及IDS 规则库的更新应该离线进行。

通信设施安全技术

通信设施安全技术 移动变电站更换安全技术措施

移动变电站更换安全技术措施 供电系统安全运行措施

供电系统安全运行措施 供电系统停电事故预防措施

供电系统停电事故预防措施 变电工作业指导书

变电工作业指导书 煤矿采区变电所施工安全技术措施

煤矿采区变电所施工安全技术措施 煤矿井下电气焊技术措施

煤矿井下电气焊技术措施 供电单元安全对策措施及建议

供电单元安全对策措施及建议 车间安全生产注意事项

车间安全生产注意事项 配电箱安装及使用安全要求

配电箱安装及使用安全要求 保证电力施工现场作业安全的组织措施…

保证电力施工现场作业安全的组织措施… 怎样进行线损分析

怎样进行线损分析 防台防汛安全措施

防台防汛安全措施 焊接立焊时的操作方法

焊接立焊时的操作方法 跌落式熔断器的正确操作方法

跌落式熔断器的正确操作方法 用电设施接地安全技术规范

用电设施接地安全技术规范